提到帐户的安全性我相信这是一个大家都会引起注意的话题,每年基于帐户安全的攻击多之又多,所以保护用户帐号密码和资料是至关重要的。渗透用户帐户是黑客最常用的攻击方式之一,一旦黑客获取到受害者的帐户密码,那么将会发生一系列不可想象的后果(如:黑客可将受害的敏感信息进行交易获取利益;黑客可通过帐户进行敏感信息的收集,从而可进一步渗透到内网,严重的可以直接拿到整个网络的管理权等)。

2.1技术类风险

2.1.1基线配置不完善

由于系统管理员技术能力有限或安全意识薄弱,导致系统存在很多被黑客利用的弱点,如:弱口令(管理员设置的密码过于简单,如:123456、admin等)、系统默认帐号密码未删除(厂商为了方便网络设备或系统的初始配置,一般设置了默认帐号和密码,而这类默认帐号具有最高的管理员权限,管理员在初始配置完成后,没有删除或更改该帐号密码)、帐号共用(多个用户采用同一个帐号操作管理系统设备)、多余帐户未删除(多余帐号一般为离职人员帐号及测试帐号,离职人员帐户管理在帐户安全管理是极其必要的,当人员离职后,管理员未及时收回其帐号的权限)、管理员权限滥用(管理员在管理服务器时,随意使用管理员权限)危害等。

2.1.2黑客暴力破解获取帐户信息

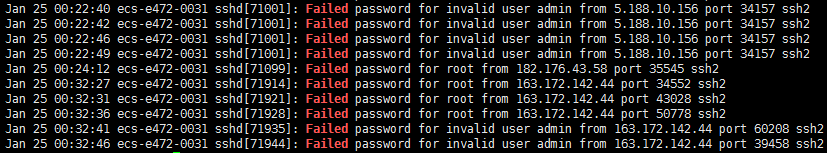

虽然按基线要求配置的情况下系统的安全性会得到一定的保障,但是黑客还是能通过强大的字典库,通过暴力破解的方式进行攻击,从而进入系统。暴力破解的基本思想是根据题目的部分条件确定答案的大致范围,并在此范围内对所有可能的情况逐一验证,直到全部情况验证完毕。若某个情况验证符合题目的全部条件,则为本问题的一个解;若全部情况验证后都不符合题目的全部条件,则本题无解。

暴力破解有两种模式:<1>在线模式:攻击者必须使用和用户应用程序相同的登录入口;<2>与在线模式相对的是离线模式:攻击者需要首先窃取密码文件,然后通过任意的应用程序或相关网络对密码文件进行不受约束的破解尝试。

暴力破解攻击案例-iCloud艳照门

好莱坞女星“艳照门”事件发生后,苹果公司作出回应,称公司技术人员经过40小时调查后确认,黑客并没有直接进入iCloud等存储服务系统,而是侵入女星个人帐户,从而窃走照片。苹果在一份声明中说:“我们已经发现,某些名人帐户(安全性)受到损害,用户的用户名、密码和安全问题受到非常有针对性的攻击,这是网络上常见的手段。”iCloud艳照门其实并不高明,黑客通过暴力破解攻击不断尝试用户的帐号名和密码,最终获取好莱坞明星的iCloud帐号。

2.2管理类风险

黑客不仅能通过暴力破解技术型方式攻击系统,黑客还能通过社会工程学方式来获取系统的帐户信息,我们将社会工程学方式发动的攻击归类为管理类的风险,因为社会工程学攻击是用技术类方式防御不了的。

2.2.1社会工程学简介

社会工程学通常以交谈、欺骗、假冒或口语等方式从合法用户中套取用户系统的敏感信息,是一种利用人性脆弱点、贪婪等进行心理战术的一种手法。所有社会工程学攻击都建立在使人决断产生认知偏差的基础上。有时候这些偏差被称为“人类硬件漏洞”,足以产生众多攻击方式,其中一些包括:

1、假托(pretexting)是一种制造虚假情形,以迫使针对受害人吐露平时不愿泄露的信息的手段。该方法通常预含对特殊情景专用术语的研究,以建立合情合理的假象。

2、网络钓鱼(phishing)

3、在线聊天/电话钓鱼(IVR/phone phishing,IVR: interactive voice response)

4、下饵(Baiting)

5、等价交换(Quid pro quo)-攻击者伪装成公司内部技术人员或者问卷调查人员,要求对方给出密码等关键信息。在2003年信息安全调查中,90%的办公室人员答应给出自己的密码以换取调查人员声称提供的一枝廉价钢笔。后续的一些调查中也发现用巧克力和诸如其他一些小诱惑可以得到同样的结果(得到的密码有效性未检验)。攻击者也可能伪装成公司技术支持人员,“帮助”解决技术问题,悄悄植入恶意程序或盗取信息。

6、尾随(Tailgating)

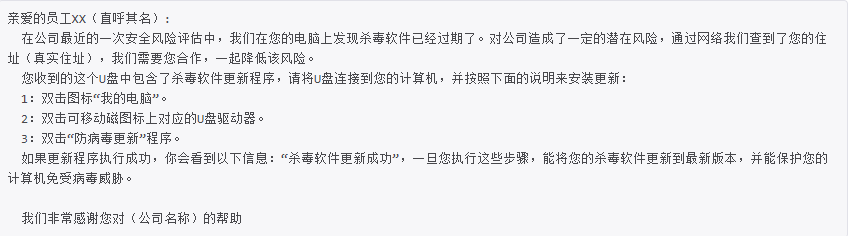

社会工程学攻击案例-SpiderLabs实验室诱饵攻击

安全公司Trustwave的SpiderLabs实验室做了一系列社会工程学的实验,使用了社工经典的手法,证明这些手法仍然非常有效,利用人的好奇心获得了需要的信息。

详细过程:首先SpiderLabs收集了目标公司员工名单信息,包含姓名、住址等,然后决定使用让用户更新自己的杀毒软件的方法进行攻击。SpiderLabs提供了一个社工中攻击的经典模板,并与U盘或CD光盘一起寄送给目标用户,模板内容如下:

在此类攻击中,SpiderLabs表示通常使用的U盘,这些“防病毒更新”程序都是特殊定制的木马软件。在本次实验中总共寄出去15个包,其中1个用户中标。

在另外一个实验中,SpiderLabs在目标公司的停车场扔了两个U盘,在大楼前的人行道上又扔了一个U盘。几天后,该公司的某管理人员就在计算机上插入了该U盘,通过用户名得知该用户为看门老大爷,虽然没有权限接入到该公司的核心系统,但是SpiderLabs可以通过该计算机来控制一些出入口、摄像头等。

风险预防措施主要应对技术类风险,由于系统管理员技术能力有限或安全意识薄弱,没有按照基线配置中的要求进行设置,这就导致攻击者很容易利用弱口令进入系统,从而导致服务器被攻陷。对于技术类风险首先应当完善基线配置(注:帐户安全相关基线配置详见附件一),在基线配置完成后采用DenyHost工具来进行暴力破解的防御。DenyHost会分析sshd的日志文件(/var/log/secure),当发现重复的攻击时就会记录IP到/etc/hosts.deny文件,达到自动屏蔽攻击IP的功能(注:DenyHost工具的使用手册详见附件二)。

风险补偿措施主要应对管理类风险。在现实生活中,帐户信息的泄露往往是由于管理员安全意识薄弱,甚至可能说是在不经意间。恶意攻击者通过社会工程学方式来进行帐户信息的获取,而这类攻击是用技术类方式是无法预防的,只能通过风险的补偿性措施来尽早发现风险(泄露帐户的发现),尽快处置风险(应急响应),从而达到将损失降到最低的目的。

4.1泄漏帐户发现

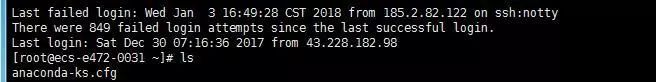

1. 管理员每次登录时必须查看登录信息,判断是否存在可疑点,如下图:

第一行:Lastfailed login 上次登录失败的帐户名、登录时间、登录IP

第二行:failedlogin attempts 自从上次成功登录后的失败尝试次数

第三行:Lastlogin 上次本帐号登录成功的登录时间、登录IP

2. 定期使用last命令,审查帐户登录时间及IP;

3. 查看发起攻击的IP和攻击次数。

# cat /var/log/secure | awk '/Failed/{print $(NF-3)}' | sort | uniq-c | awk '{print $2" = "$1;}'

4.2泄漏帐户应急响应

4.2.1数据的收集

记录系统时间和日期

使用date命令记录系统时间和日期

确定哪些人登录到该系统

使用w命令显示登录到当前系统的所有用户

记录所有文件的访问、修改时间以及inode更改时间

ls –alRu / > /floppy/atime

ls –alRc / > /floppy/atime

ls –alR / > /floppy/atime

确定打开的端口

使用netstat–an命令进行查看

列出与打开端口相关的应用程序

在linux下使用netstat命令,使用-p参数。netstat–anp

在UNIX下使用lsof命令。lsof–i 列出打开网络套接字的进程

列出所有正在运行的进程

在FreeBSD和linux中使用ps–aux查看进程。

在solaris中使用ps–eaf查看进程

列出所有当前和最近的连接

使用netstat命令查看当前和最近的连接信息

4.2.2数据的分析

审查相关日志

日志包括:网络日志、主机日志、用户操作记录

搜索关键词

使用grep命令进行搜索

审查相关文件

文件包括:事件时间戳、特殊文件(SUID与SGID)

识别未授权用户帐号或用户组

包括用户帐户与组帐户调查

识别恶意进程

使用netstat等工具检查系统侦听端口及运行的进程

检查未授权的访问点

检查系统中安装的网络服务,包括telnet、finger、rlogin、tftp等网络服务,分析可能的入侵点。

分析信任关系

分析系统的信任关系,查找可能的入侵点。

检查内核模块rootkits

使用chkrootkit工具检测系统中可能存在的rootkit、蠕虫和LKM等恶意程序。

4.2.3异常的处理

若帐号上次登录时间或ip异常,应立即更改帐户密码,另外配合lastlog、last、w、/etc/passwd等命令确定帐户使用情况,删除黑客建立的帐户。当然,直接停用异常帐号,会比更改帐号密码的安全性更高一些,但需考虑旧帐户是否与业务有依赖关系。

4.2.4异常后续跟踪

确定黑客入侵途径,修补薄弱项。比如定期更新系统补丁等;

简单加固,实现简单基线,比如避免弱密码等;

关心最新漏洞资讯。

文章仅用于普及网络安全知识,提高小伙伴的安全意识的同时介绍常见漏洞的特征等,若读者因此做出危害网络安全的行为后果自负,与合天智汇以及原作者无关,特此声明。